-

HackCTF Home(WEB)Wargame/HackCTF 2019. 8. 30. 00:12

그리고 계획은 바로바로 이행하는 겁니다

Home 풀이입니다. 페이로드 어디에 실행하는 건지 몰라서 애먹었습니다ㅋㅎㅋ

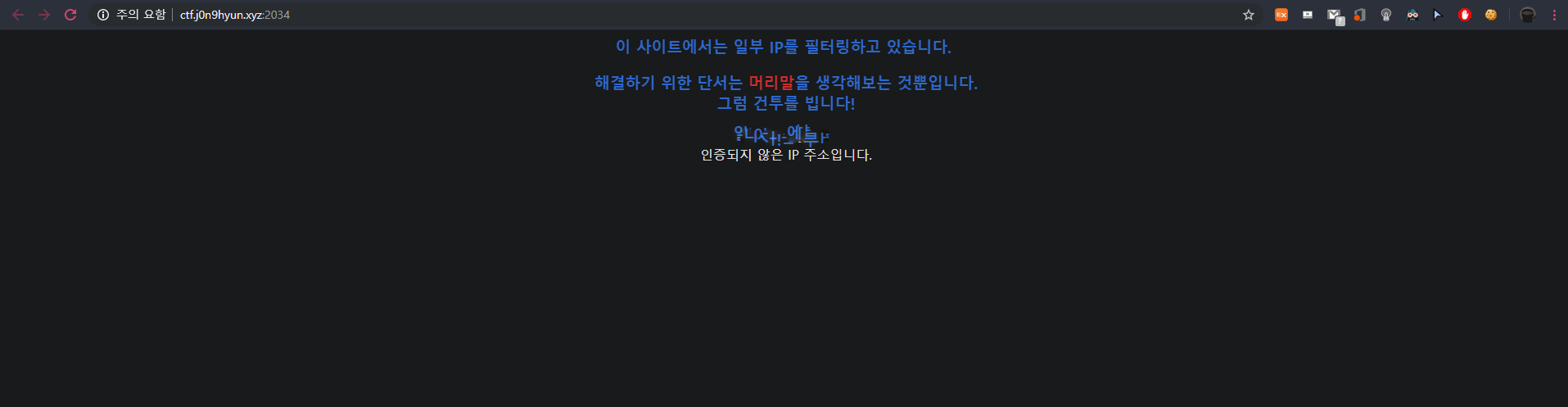

일단 사이트에서는 일부 IP를 필터링하고 있다고 합니다

(이게 뭔 모자이크야) 아마도 제 아이피 같아서 일단 가렸습니다. 힌트로 '해결하기 위한 단서는 머리말을 생각해보는 것'이라는데 머리말? 그래서 찾아봤더니 아이피 머리말 관련해서 X-Forwarded-For(or XFF)가 나왔습니다

이게 뭐냐? (http://blog.plura.io/?p=6597 참고)

XFF는 http header 중 하나로, http 서버에 요청한 클라이언트의 아이피를 식별하기 위한 표준입니다.

웹 서버나 WAS(웹 애플리케이션 서버) 앞에 프록시 서버, 캐싱 서버 등의 장비가 있을 경우, 웹 서버는 프록시 서버나 장비 아이피에서 접속한 것으로 인식한다고 합니다.

그래서 웹서버는 실제 클라이언트의 IP가 아닌, 흔히 머리말이라고 할 수 있는 앞부분에 프록시서버 아이피를 요청한 아이피로 인식합니다. 이에 따라 프록시/장비 아이피로 웹로그를 남기게 됩니다.

이 때 웹 프로그램에서는 XFF http header에 있는 클라이언트 아이피를 찾아 실제 요청한 클라이언트 아이피를 알 수 있고, 웹로그에도 실제 요청한 클라이언트 아이피를 남길 수 있습니다.

XFF는 기본적으로 client, proxy1, proxy2 로 들어가는데, 첫번째 아이피를 가져오면 클라이언트를 식별할 수 있다네요

암튼 XFF를 이용해서 아이피주소를 넘겨줄 수 있을텐데, 어떤 아이피주소를 넘겨줘야 하냐면요

뭐 당연한 거겠죠 localhost인 127.0.0.1을 넘겨주면 됩니다.

페이로드는 curl -H "X-Forwarded-For: 127.0.0.1" -v http://ctf:j0n9hyun.xyz:2034/

로 작성해서 cmd로 실행시켜주면 됩니다

사진은 없지만, 그러면 HTML형식으로 마지막에 플래그값이 나오는 걸 확인할 수 있습니다

'Wargame > HackCTF' 카테고리의 다른 글

HackCTF 내 버퍼가 흘러넘친다!!! (0) 2019.10.14 HackCTF BOF_Basic#2 (0) 2019.10.13 HackCTF Forensics 1~3 (2) 2019.08.04 HackCTF BOF_Basic#1 (0) 2019.08.04 HackCTF WEB 1~3 (0) 2019.08.01